Die Bundesnetzagentur ruft zur Kommentierung auf: Die „Technische Richtlinie zur Umsetzung gesetzlicher Maßnahmen im Rahmen des Gesetzes zur Bekämpfung der Kinderpornographie in Kommunikationsnetzen TR ZugErschG“ soll kommentiert werden.

Allerdings soll die Richtlinie geheim bleiben, auf der niedrigsten Geheimhaltungsstufe VS-NfD. Damit ist eine Kommentierung durch die Öffentlichkeit, anders als bei ähnlichen Regelwerken, ausgeschlossen. Der Aufruf widerspricht also schon sich selbst.

Und ich frage mich, was sich die Leute dabei denken: Glauben die wirklich, dass sie das geheim halten können? Glauben die wirklich, dass sie es verhindern können, dass die Richtlinie bei Wikileaks oder sonstwo auftaucht? Und was ist an der Richtlinie schützenswert? Ist die so schlecht, dass sie sich nicht trauen? Enthält sie Vorgaben, die über das Gesetz hinaus gehen?

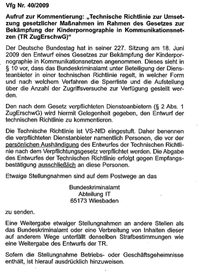

Im Bild rechts findet sich der vollständige Wortlaut aus dem Amtsblatt der Bundesnetzagentur. Großansicht nach Klick ...

Wer hat einen DNS-Server mit mehr als 10.000 Nutzern? Setzt doch mal die Zensurlise um! ;-)

Wenn ich gerade Zei hätte würde ich einen DNS Server an meinem DSL aufmachen, und die 10.000 leute bekomme ich auch schnell zusammen.

ZOMFG die müssten doch inzwischen was vom Streisand-Effekt gehört haben.

Je mehr sie es mit dem Wörtchen "geheim" betitulieren, desto schneller dürfte es an die Öffentlichkeit gelangen.

Manche lernen es nie. Traurig.

Lächerlich, diese Abschrift sagt mir lediglich, dass das BKA von den Providern wissen möchte, wie die Liste und deren Übermittlungsweg aussehen muss, damit etwas damit anzufangen ist. Irgendwann, irgendwo habe ich gelesen, das BKA wolle die Sperrliste als Excel- File erstellen und unverschlüsselt an die Provider versenden. Es soll schwierig gewesen sein, das BKA davon zu überzeugen, dass diese Methode nicht verwendbar und zudem zu unsicher sei. Da das BKA offensichtlich nicht weiß, wie das Datenformat zur Verwendung in den DNS- Servern auszusehen hat, fragt man eben die, die es wissen. Wenigstens ist dies ja noch zu begrüßen, doch die unsinnige Geheimhaltung darüber, soll meiner Meinung nach nur die Unfähigkeit des BKA's verheimlichen. Das Datenformat ist weitgehend durch die Software, die die Sperrliste ins DNS einbettet vorgegeben. Kennt man die Methode, kann man auf das Dateiformat schliesse. Ich würde fast schon auf txt, csv oder xml tippen...

Auch der Aspekt, dass man tatsächlich glaubt, die Liste dauerhaft geheim zu halten, scheint an die typisch deutsche Gründlichkeit zu erinnern. Fakt ist, es wird nicht gelingen. Die Sperrlisten der anderen Länder wurden IT- technisch ermittelt und hat nichts mit Menschen zu tun, die schwatzhaft wären. Ein weiterer interessanter Punkt ist die Art der Kontrolle durch das 5 köpfige Gremium - darüber habe ich bereits gebloggt, was Peter Schaar darüber sagt...

Die armen BKA-Leute, die haben einfach noch nicht kapiert, dass die ursprünglich geplante kleine Runde auserwählter und zuverlässiger Mitzensierer nicht mehr existiert.

Im ursprünglichen Entwurf wurden ja nur eine handvoll Provider verpflichtet, die Listen umzusetzen. Das war eine schöne kuschelige Gemeinschaft gleichgesinnter, mit denen man gut Geheimnisse hüten konnte.

Und dann kommen diese übereifrigen Parlamentarier vom Wirtschaftsausschuss, die nicht kapieren, dass hier Propaganda statt Kinderschutz betrieben wird. Die streichen dann "in der Regel gegen Entgelt". Die sind sogar stolz darauf, nicht nur die entgeltlichen Anbieter zum Sperren zu verpflichten, sondern alle mit über 10000 Clients. Das wäre ja auch sinnvoll wenns um die Kinder ginge, schliesslich trifft die Strafverfolgung auch immer wieder Konsumenten an dienstlichen Rechnern in Firmen, Behörden, im Kirchendienst und an Unis. Aber darum geht es halt nicht.

Und jetzt hat das BKA das Problem, die schönen Geheimnisse an alle möglichen DNS-Admins rauszurücken. Müssen sie ja, weil die Admins sind per Gesetz zum Einpflegen verpflichtet.

Letzten Endes wird man auch ohne geleakte Liste an selbige mittels DNS Abfragen rankommen. Irgendwann wird es sicherlich eine Stoppschild-Suchmaschine geben oder ein Directory. Wer weiß das schon... Das interesse an geheimen Geheimsachen ist einfach zu groß und die menschliche Neugierde noch mehr.

Ich warte ja schon auf die DBLG. Ganz im Stile von verteilte erstellten Rainbowtables gibts halt dann Distributed Block List Generator.

Sobald das erste Sopp-Schild aufgetaucht ist, ist auch die IP-Adresse bekannt, zu der das umgeleitet wird. Ab da ist es ein leichtes Domains durch zu testen.

3 bis (im Schnitt wohl) 10 Zeichen + TLD ergibt jetzt auch nicht so viele Möglichkeiten, als dass man diese nicht einfach mal auflösen lassen kann. Hinzu kommt, dass Deutschland mit das größte Botnetz der Welt ist (was erwartet man in einem Land, in dem ComputerBild Tipps zum sicheren Umgang mit dem PC gibt...), da macht sich dann nciht mal jemand die Hände resp. den DNS-Cache schmutzig.

Für mich stellt sich also nur die Frage, was schneller sein wird. eine geleakte oder eine generierte Liste.

Geheim? Das wird das drohende Wettrüsten nur etwas verlangsamen. Wir sehen das ja bei unserem täglichen Kampf gegen den Spam.

Das ist zum einen tröstlich, zum anderen aber auch bedrohlich: Über Peer2peer könnte man sicherlich ein dezentrales, nicht regulierbares System aufbauen. Es gibt ja auch schon Dinge wie Tor. Wenn genug gesperrt ist, dann würde sich sowas rasant verbreiten und womöglich auf einer Stufe unkontrollierbar sein, die nicht mal den Zensurgegnern noch geheuer sein wird.

Mit einem großen Seufzer muss man mal wieder feststellen, dass die Verantwortlichen in der Politik weder den Ansatz einer Ahnung noch genügen Phantasie haben, um zu sehen, was alles möglich ist.

@Andreas: was spräche gegen eine Infrastruktur, bei der einzelne Rechner bei Leuten zu Hause die Erreichbarkeit von Domains testen? Man könnte die Last über verschiedene Provider und ein paar tausend Kunden aufteilen. Somit wäre zumindest ein aktueller Sperr-Report möglich: Welcher Provider sperrt was?

Ausprobieren wird wohl nicht klappen. Bei 10 Zeichen langen Domainnamen und 37 möglichen Buchstaben für jedes Zeichen (Buchstaben, Ziffern und "-") müsste man ca. 150 Millionen Domains pro Sekunde ausprobieren, um in einem Jahr fertig zu werden. Diese hohe Zahl der Anfragen würde jeden DNS Server überlasten. Nicht berücksichtigt ist dabei, dass in vielen Fällen möglicherweise nur eine Subdomain gesperrt wird. Ausserdem müsste man den ganzen Aufwand für jede Top Level Domain (.de, .com, .org ...) wiederholen.

Wenn man jedoch aus irgendeiner Quelle (z.B. Logdateien eigener DNS Server) eine Liste mit möglichst vielen tatsächlich registrierten Domains hat, dann kann man mit relativ wenig Aufwand zumindest einen Teil der Sperrlisten rekonstruieren.